Informationssicherheit mit dem ITIL Standard

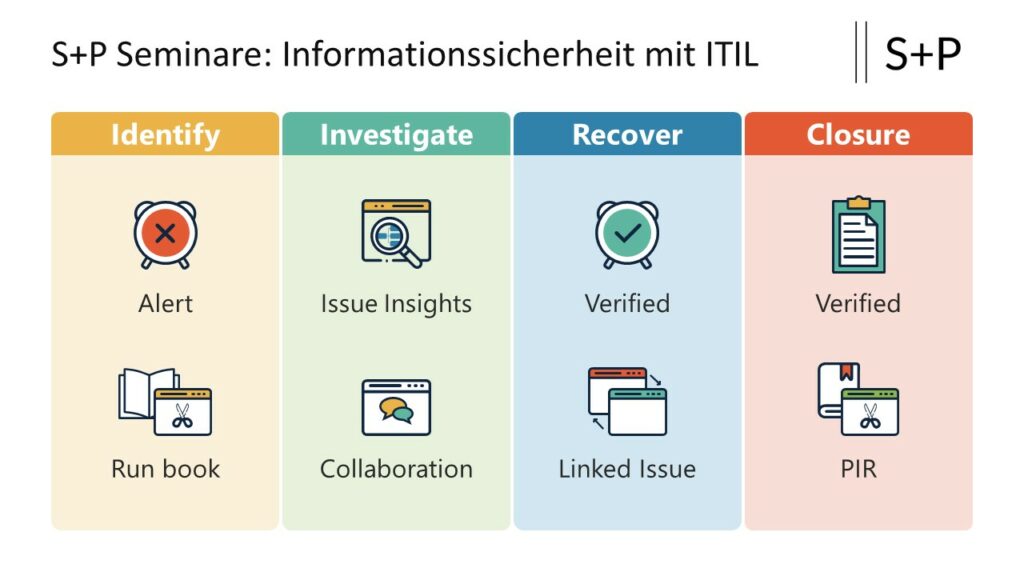

Informationssicherheit mit dem ITIL Standard. ITIL steht für Information Technology Infrastructure Library. Es handelt sich um einen Rahmen von Best Practices für die Erbringung von IT-Diensten. ITIL definiert verschiedene Aspekte der IT-Infrastruktur, wie zum Beispiel den Störungsprozess. Die ITIL Incident Process basiert auf 4 Bausteinen: Identifizieren, Untersuchen, Wiederherstellen und Abschließen. Dies sind vier Phasen der Reaktion auf einen Vorfall, um Probleme im IT-System zu beheben.

Ein Beispiel für einen ITIL-Vorfallprozess ist der IT-Support im Falle eines Ausfalls des Webservers. In der Identifizierungsphase erhält das System beispielsweise eine Meldung über ein Problem. Der Untersuchungsprozess zeigt die Zusammenarbeit des Teams, um Erkenntnisse über das Problem zu gewinnen. Sobald die Wiederherstellung abgeschlossen ist, wird das aktuelle Problem mit ähnlichen Schlüsselwörtern in der Datenbank verknüpft. Die Abschlussphase umfasst eine Phase nach der Implementierung des Problems, um die Lösung zu überprüfen.

Weitere Schnittstellen ergeben sich nun zwischen dem ITIL Standard und den neuen BAIT. Die BAIT geben das enger gesteckte Ziel „IT-Sicherheit“ auf:

- Klassische IT-Sicherheit beschränkt sich auf das Handlungsfeld Informationstechnik, während Informationssicherheit den Schutz von relevanten Informationen zum Ziel hat, gleichgültig, in welcher Form sie vorliegen.

- Das Handlungsfeld der Informationssicherheit schließt somit alles ein, was im Zusammenhang mit Informationsverarbeitung steht.

Im Hinblick auf das Informationssicherheits- und Informationsrisikomanagement (ISM/IRM) wird nun deutlicher, dass die betroffenen Unternehmensprozesse ihre Wirkung für die gesamte Organisation entfalten müssen und es nicht ausreicht, allein den IT-Betrieb und die Anwendungsentwicklung mit angemessenen Ressourcen auszustatten.

Die BAIT forden nun auch, dass die Institute ein umfassendes Programm zur Schulung und Sensibilisierung der Beschäftigten für das Thema Informationssicherheit entwickeln müssen. Die EBA-Leitlinien setzen das Accountability-Prinzip um und fordern eine klare Zuweisung von Verantwortlichkeiten. Dies wird in den BAIT wie folgt umgesetzt:

- Es sind weitere Rollen und Aufgaben des Informationssicherheits- und Informationsrisikomanagements zu benennen.

- Diese sind von den Verantwortlichkeiten für die Geschäftsprozesse abzugrenzen.

Informationssicherheit mit dem ITIL Standard – Schnittstelle neue BAIT

Im neuen Kapitel „Operative Informationssicherheit“ formuliert die BaFin Anforderungen an die Ausgestaltung von Wirksamkeitskontrollen für bereits umgesetzte Informationssicherheitsmaßnahmen in Form von Tests und Übungen. Zu den Wirksamkeitskontrollen zählen etwa Abweichungsanalysen (Gapanalysen), Schwachstellenscans, Penetrationstests und Simulationen von Angriffen. Diese Kontrollen sind ein wesentlicher Bestandteil eines effektiven und nachhaltigen Informationssicherheitsmanagementsystems. Die Institute müssen die Sicherheit der IT-Systeme regelmäßig und anlassbezogen kontrollieren. Dabei müssen sie Interessenkonflikte vermeiden: Wer an der Konzeption und Umsetzung von Sicherheitsmaßnahmen beteiligt war, darf diese zum Beispiel nicht nachher prüfen. Die Institute müssen laut BaFin die Ergebnisse solcher Wirksamkeitskontrollen analysieren, Verbesserungsbedarf identifizieren und Risiken angemessen steuern.

Zielgruppe für das Seminar Informationssicherheit mit dem ITIL Standard

- Vorstände und Geschäftsführer bei Banken, Finanzdienstleistern, Kapitalanlage- und Fondsgesellschaften, Leasing- und Factoring-Gesellschaften;

- Führungskräfte und Spezialisten aus den Bereichen Informations-Sicherheitsmanagement, Auslagerungscontrolling, Risikocontrolling, Compliance, Datenschutz und Interne Revision;

- Neu bestellte Informationssicherheitsbeauftragte, Informationssicherheitsbeauftragte und deren Stellvertreter.

Dein Vorsprung mit dem Seminar Informationssicherheit mit dem ITIL Standard

Jeder Teilnehmer erhält mit dem Seminar Neue BAIT: Was ändert sich? die S+P Tool Box:

+ Organisations-Handbuch für die Informationssicherheits-Leitlinie (Umfang ca. 30 Seiten)

+ Muster Reporting für Informationssicherheits-Beauftragte

+ S+P Tool Risk Assessment: Ermittlung des IT-Schutzbedarfs

+ Muster-Reporting zur Risikoanalyse

+ S+P Check: Benutzerberechtigungsmanagement

Programm zum Seminar Informationssicherheit mit dem ITIL Standard

Aufgaben des Informationssicherheitsbeauftragten

- Aufgabenspektrum im Überblick: Verzahnung von IT-Strategie, IT- Governance, Informationssicherheits- und Informationsrisikomanagement

- Effiziente Kommunikation und Schnittstellenmanagement mit Auslagerungs-, Datenschutz- und Compliance-Beauftragten

- Diese „rote Linien“ musst du kennen: Mindestanforderungen aus BAIT, VAIT, DIN EN ISO 2700x und BSI-Grundschutz prüfungsfest umsetzen

- Einführung der Informationssicherheits-Leitlinie mit Richtlinien und Prozessen zur Identifizierung, Schutz, Entdeckung, Reaktion und Wiederherstellung

- Aufbau eines Aussagefähiges Management-Reporting

Die Teilnehmer erhalten mit dem Seminar die S+P Tool Box:

+ Organisations-Handbuch zur Informationssicherheits-Leitlinie (Umfang ca. 30 Seiten)

+ Stellenbeschreibung für Informationssicherheits-Beauftragte

Risikoanalyse zur Feststellung des IT-Schutzbedarfs

- Risikoanalyse im Informationsmanagement

- Durchführung der qualitativ verschärften Risikoanalyse auf Basis einheitlicher Scoring-Kriterien

- Einschätzung des Schutzbedarfs mit Blick auf die Ziele Integrität, Verfügbarkeit, Vertraulichkeit und Authentizität

- Maßstäbe für die Erstellung des Sollmaßnahmenkatalogs und Ableiten der risikoreduzierenden Maßnahmen

- Steuerungs- und Kontrolltätigkeiten und deren Durchführung

Die Teilnehmer erhalten mit dem Seminar die S+P Tool Box:

+ S+P Tool Risk Assessment IT-Schutzbedarf mit Scoring und risikoorientierter Ableitung des Sollmaßnahmenkatalogs

Laufende Überwachungspflichten des Informationssicherheitsbeauftragten

- Neue Vorgaben an das Monitoring, die Kontroll- und Berichtspflichten

- Fokus auf Agilität stellt hohe Anforderungen an das Benutzer-Berechtigungsmanagement

- Ad hoc Berichterstattung zu wesentlichen IT-Projekten und IT-Projektrisiken an die Geschäftsführung

- Abbildung von wesentlichen Projektrisiken im Risikomanagement

- Neue Vorgaben an Kontroll- und Berichtspflichten des IT-Dienstleisters und des Auslagerungsbeauftragten

- Festlegen von angemessenen Prozessen zur IT- Anwendungsentwicklung

- Auslagerungen und sonstiger Fremdbezug von IT-Dienstleistungen prüfungssicher abgrenzen

- Datensicherungskonzept des ISB versus Löschkonzept des DSB

Die Teilnehmer erhalten mit dem Seminar die S+P Tool Box:

+ Prüfungs- und Kontrollplan des ISB

+ Muster-Reporting für Informationssicherheitsbeauftragte